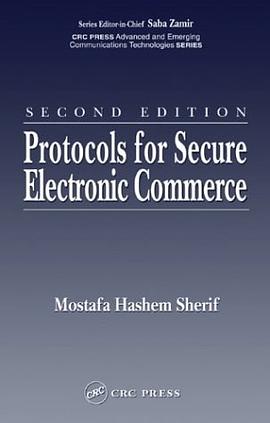

Protocols for Secure Electronic Commerce, Second Edition (Advanced & Emerging Communications Technol pdf epub mobi txt 电子书 下载 2026

- 计算机

- 电子商务

- 教材

- CUHK

- Electronic Commerce

- Security

- Protocols

- Advanced Technologies

- Emerging Technologies

- Computer Networks

- Cybersecurity

- Cryptographic Systems

- Digital Transactions

- Blockchain

具体描述

The continued growth of e-commerce mandates the emergence of new technical standards and methods that will securely integrate online activities with pre-existing infrastructures, laws and processes. Protocols for Secure Electronic Commerce, Second Edition addresses the security portion of this challenge. It is a full compendium of the protocols for securing online commerce and payments, serving as an invaluable resource for students and professionals in the fields of computer science and engineering, IT security, and financial and banking technology.The initial sections provide a broad overview of electronic commerce, money, payment systems, and business-to-business commerce, followed by an examination of well-known protocols (SSL, TLS, WTLS, and SET). The book also explores encryption algorithms and methods, EDI, micropayment, and multiple aspects of digital money.Like its predecessor, this edition is a general analysis that provides many references to more technical resources. It delivers extensive revisions of previous chapters, along with new chapters on electronic commerce in society, new e-commerce systems, and the security of integrated circuit cards.

作者简介

目录信息

读后感

评分

评分

评分

评分

用户评价

这部厚重的精装本,从封面上那略显陈旧的排版风格就能看出它承载了相当一段时间的技术沉淀。初次翻阅,我立刻被其中对于**经典加密算法在早期电子商务环境中的应用**的详尽论述所吸引。书中花费了大量篇幅细致剖析了如RSA、DSA等公钥基础设施在数字签名和密钥交换中的理论基础与实际部署细节。它不仅仅是罗列公式,更是深入探讨了在带宽受限、计算能力有限的千禧年前后,工程师们如何权衡安全性与性能,构建出可行的安全协议栈。特别是关于**证书颁发机构(CA)信任链的构建与管理**的章节,其详尽程度令人咋舌,甚至涵盖了早期PKI标准(如X.509v3)的特定版本差异及其在不同操作系统间兼容性的历史遗留问题。对于想要追溯现代安全协议根基的同行来说,这无疑是一份珍贵的“活化石”,帮助理解当前诸多看似理所当然的安全实践是如何一步步演化而来的,充满了对计算资源稀缺时代的深刻洞察。

评分本书在描述**Web服务安全标准(WS-Security)**的章节里,展现出一种对企业级架构的执着。它没有过多提及后来兴起的RESTful API安全,而是聚焦于SOAP协议栈下的安全扩展,比如**SAML断言的复杂解析与XPath过滤机制**。我尤其关注了关于**XML数字签名和加密的完整性验证**的细致讲解,其中涉及了如何处理命名空间冲突以及如何确保签名覆盖了消息负载的特定片段而非整个XML文档。这部分内容虽然技术栈略显过时,但其对**基于声明的身份管理**的深入剖析,为理解现代OAuth 2.0/OIDC中的Token结构(特别是JWT的声明部分)提供了坚实的语义基础。读到这里,我感觉自己像是在研究一部关于企业级身份联邦化历史的编年史,充满了对大型、复杂IT生态系统的深刻理解。

评分让我印象特别深刻的是其中关于**传感器网络与物联网(IoT)安全**的早期设想。尽管这本书的基调偏向于传统的电子商务架构,但作者似乎预见到了未来设备碎片化带来的安全挑战。书中描述了一种基于**低功耗加密(LPEC)**的分布式身份认证机制,它利用了物理层特性(如硬件噪声指纹)来辅助轻量级的会话密钥协商,目的在于在电池寿命只有几周的边缘设备上维持基本的认证功能。这种方法虽然在当时计算资源下显得复杂,但其前瞻性在于强调了**“上下文感知安全”**的概念——即安全策略必须根据设备的资源限制和环境动态调整。这种将硬件约束直接嵌入协议设计的思路,对于今天我们在面对海量异构IoT设备时,提供了非常有价值的思维模型,它提醒我们不要只盯着软件协议,而忽视了物理现实的制约。

评分读完关于**安全多方计算(MPC)在电子投票和联合审计中的理论模型**的部分,我不得不感叹作者在抽象数学理论转化为实际应用框架方面的功力。这部分内容完全跳脱了普通安全教科书的范畴,深入到了复杂的零知识证明(ZKP)的早期变体,比如Schnorr协议的拓展形式在隐私保护交易中的应用。它并没有直接给出当前主流的 zk-SNARKs 的高效率构造,而是侧重于阐述**信息论安全模型下的必要条件和复杂性权衡**。书中对“计算不可区分性”与“信息论安全”之间的鸿沟进行了深入的哲学式探讨,配以大量的数学推导和不等式证明,读起来颇有啃硬骨头的酣畅淋漓之感。对于那些醉心于纯理论、渴望在**隐私增强技术(PETs)**领域寻找理论突破口的读者而言,这部分无疑是极具启发性的理论基石,远超一般应用手册的层面。

评分最后,全书对**电子现金与数字货币的协议模型**的论述,呈现出一种理想主义色彩下的严谨。作者详细探讨了**盲签名技术(Blind Signatures)**在实现匿名交易中的核心作用,以及如何设计一种“不可追踪的”交易链。书中对比了早期基于哈希函数的数字代币方案与基于离散对数难题的方案的安全性与性能差异,并且引入了“可审计性”与“匿名性”之间的内在矛盾。这种平衡的艺术,即如何在保证用户隐私的同时,又允许监管机构在必要时进行有限的追溯,是本书中最具思辨性的部分。它不像后来的加密货币白皮书那样专注于去中心化共识,而是专注于**点对点安全交换的数学完备性**,为理解数字价值转移的纯粹协议层面提供了教科书级别的参考。

评分 评分 评分 评分 评分相关图书

本站所有内容均为互联网搜索引擎提供的公开搜索信息,本站不存储任何数据与内容,任何内容与数据均与本站无关,如有需要请联系相关搜索引擎包括但不限于百度,google,bing,sogou 等

© 2026 book.wenda123.org All Rights Reserved. 图书目录大全 版权所有