具体描述

《数据洪流的暗影:信息时代的隐秘操纵者》 在信息爆炸的时代,我们身处一个由数据构成的浩瀚宇宙。每天,海量的信息以惊人的速度产生、流动、分析。我们依赖这些数据做出决策,理解世界,甚至塑造未来。然而,在这个由比特和字节编织而成的宏伟图景之下,一股隐秘的力量正在悄然滋生,它无处不在,却又常常难以捉摸,如同数据洪流中的暗影,操纵着信息流动的方向,影响着我们所见的、所信的、所为的。 本书将带领读者深入探索那些隐藏在技术幕布之后的操纵者——它们不是有血有肉的个体,而是由代码构建,由算法驱动,服务于特定目的的“非人”实体。我们将揭示这些“隐秘操纵者”的运作机制、发展脉络以及它们对我们社会、经济、政治乃至个人生活产生的深远影响。 第一章:非人之手:理解“隐秘操纵者”的本质 本章将首先界定“隐秘操纵者”的概念。它们并非传统意义上的黑客或网络犯罪分子,而是更广泛、更具系统性的自动化程序和算法集合。我们将追溯它们的起源,从早期的网络爬虫、搜索引擎算法,到如今日益复杂的社交媒体机器人、内容生成器、交易算法等等。理解它们的非人本质至关重要,因为这意味着它们不受人类道德约束,追求效率和目标的极致化,并且能够以远超人类的速度和规模进行运作。我们将探讨它们如何被设计、如何学习、以及它们在数字化世界中扮演的角色——它们可以是信息流的加速器,也可以是扭曲现实的过滤器。 第二章:无声的浪潮:社交媒体上的信息操纵 社交媒体已成为现代社会信息传播的核心枢纽。然而,在这个虚拟广场上,“隐秘操纵者”正以前所未有的方式重塑着我们的感知。本章将深入剖析社交媒体机器人(bots)如何被用于放大特定声音、压制异见、制造虚假声势,以及传播不实信息。我们将考察它们如何模拟人类用户,参与评论、点赞、转发,从而操纵话题热度、影响公众舆论,甚至干预选举。内容农场(content farms)与自动化内容生成(automated content generation)也将成为重点分析对象,揭示它们如何批量生产低质量、误导性甚至虚假内容,稀释真实信息,并以此谋取流量和广告收益。我们将通过真实案例,展示这些“隐秘操纵者”如何在政治动员、社会议题讨论、乃至群体情绪激发等方面发挥作用。 第三章:数字炼金术:经济与金融市场的隐秘力量 在金融市场的瞬息万变中,“隐秘操纵者”同样扮演着至关重要的角色。高频交易(High-Frequency Trading, HFT)算法,以毫秒级的速度进行海量交易,能够瞬间改变市场价格,为少数参与者带来巨额利润,同时也可能加剧市场的波动性,引发“闪电崩盘”等风险。本章将探讨这些算法如何利用微小的价格差异、市场信号的细微变化,进行超速交易,以及它们对传统投资模式和市场公平性的挑战。此外,还将触及利用自动化程序进行欺诈性交易、操纵股价(如“刷单”行为)、以及利用信息不对称进行恶意套利的策略,揭示这些“隐秘操纵者”如何在数字经济领域进行一场无声的“数字炼金术”。 第四章:算法的阴影:内容推荐与个性化体验的负面效应 我们日常接触到的新闻、视频、商品推荐,很大程度上由强大的推荐算法驱动。这些算法旨在为用户提供“最相关”的内容,提升用户参与度和留存率。然而,在追求个性化和效率的过程中,它们也可能制造“信息茧房”(filter bubbles)和“回声室”(echo chambers)。本章将分析这些算法如何通过不断强化用户的既有观点,限制其接触不同信息和视角的可能性,从而加剧社会群体间的隔阂与对立。我们将探讨内容算法在放大极端情绪、传播阴谋论、以及影响用户消费习惯等方面的潜在负面效应。同时,也将审视“隐秘操纵者”如何利用这些算法的漏洞,进行精准的内容投放和用户行为引导。 第五章:无形的边界:网络安全与数据隐私的挑战 “隐秘操纵者”的泛滥,对网络安全和数据隐私构成了严峻的挑战。它们不仅是传播虚假信息的工具,也是进行网络攻击、数据窃取、身份盗窃的有力助手。本章将深入探讨自动化网络钓鱼(automated phishing campaigns)、恶意软件分发(malware distribution)、DDoS攻击(Distributed Denial-of-Service attacks)中“隐秘操纵者”的运用。我们将分析它们如何大规模地搜集个人数据,利用自动化工具进行身份信息伪造和欺诈,以及它们如何绕过传统的安全防护机制。隐私泄露的风险,以及企业和个人如何应对这些“隐秘操纵者”带来的数据安全威胁,也将是本章讨论的重点。 第六章:辨识与反击:个体与社会的应对之道 面对“隐秘操纵者”的日益强大,我们并非束手无策。本章将聚焦于个体和社会的应对策略。在个人层面,我们将探讨如何提升媒介素养,学会辨别信息真伪,警惕算法陷阱,以及如何通过技术手段保护个人数据隐私。在社会层面,我们将审视监管机构、科技公司、以及研究人员在应对“隐秘操纵者”方面所做的努力。这包括制定相关法律法规、提升平台算法的透明度、开发更智能的反操纵技术,以及加强国际合作。本章将强调,有效的反击并非仅仅是技术层面的较量,更是对信息生态系统健康度的整体重塑,以及对数字时代公民责任的深刻反思。 结论:拥抱理性,重塑数字未来 “隐秘操纵者”的存在,是信息时代发展到一定阶段的必然产物,它们既带来了效率的提升,也带来了前所未有的挑战。它们的存在并非为了制造混乱,而是服务于特定的目标,无论是商业利益、政治目的,还是纯粹的算法优化。理解它们的运作逻辑,辨识它们的蛛丝马迹,是我们在信息洪流中保持清醒、做出理性判断的关键。本书旨在提供一个全面的视角,帮助读者理解这些“非人之手”如何影响着我们生活的方方面面,并激励我们共同思考,如何构建一个更加健康、透明、可信赖的数字未来,让技术真正服务于人类的福祉,而非被其暗影所吞噬。

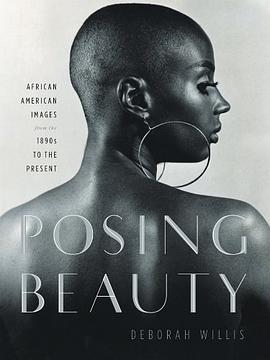

作者简介

目录信息

读后感

评分

评分

评分

评分

评分

用户评价

评分

评分

评分

评分

评分

相关图书

本站所有内容均为互联网搜索引擎提供的公开搜索信息,本站不存储任何数据与内容,任何内容与数据均与本站无关,如有需要请联系相关搜索引擎包括但不限于百度,google,bing,sogou 等

© 2026 book.wenda123.org All Rights Reserved. 图书目录大全 版权所有