具体描述

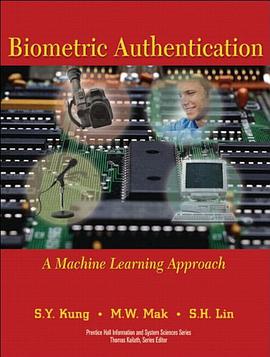

* A breakthrough approach to improving biometrics performance* Constructing robust information processing systems for face and voice recognition* Supporting high-performance data fusion in multimodal systems* Algorithms, implementation techniques, and application examples Machine learning: driving significant improvements in biometric performance As they improve, biometric authentication systems are becoming increasingly indispensable for protecting life and property. This book introduces powerful machine learning techniques that significantly improve biometric performance in a broad spectrum of application domains. Three leading researchers bridge the gap between research, design, and deployment, introducing key algorithms as well as practical implementation techniques. They demonstrate how to construct robust information processing systems for biometric authentication in both face and voice recognition systems, and to support data fusion in multimodal systems. Coverage includes: * How machine learning approaches differ from conventional template matching* Theoretical pillars of machine learning for complex pattern recognition and classification* Expectation-maximization (EM) algorithms and support vector machines (SVM)* Multi-layer learning models and back-propagation (BP) algorithms* Probabilistic decision-based neural networks (PDNNs) for face biometrics* Flexible structural frameworks for incorporating machine learning subsystems in biometric applications* Hierarchical mixture of experts and inter-class learning strategies based on class-based modular networks* Multi-cue data fusion techniques that integrate face and voice recognition* Application case studies

作者简介

目录信息

读后感

评分

评分

评分

评分

用户评价

这本书的叙述风格非常具有个人色彩,仿佛是一位经验极其丰富的领域老兵,坐在壁炉边,用最直白、最不加修饰的语言向你传授他的“独门秘籍”。我之前尝试阅读过几本这个领域内公认的经典著作,但往往被那些晦涩难懂的数学公式和过于抽象的理论框架劝退。然而,这本书完全不同,它采取了一种“问题导向”的教学方法。每当引入一个新的概念,比如特征提取或是模板匹配时,作者总会先抛出一个在实际工程中经常遇到的棘手难题,然后层层剥茧地展示解决这个难题所需的理论工具和实际操作步骤。这种叙事方式极大地降低了阅读门槛,让我这个非科班出身的读者也能迅速抓住核心要点。尤其是在讲解数据预处理和降噪算法的那几个章节,作者的讲解逻辑严密得像瑞士钟表,每一步的衔接都天衣无缝,让人不得不佩服其构建知识体系的高超能力。而且,书中穿插的那些案例分析,似乎都是从真实的失败项目或攻防实战中提炼出来的教训,读来让人感到既真实又震撼,这比任何空泛的理论指导都更有说服力。

评分这本书的阅读体验,得益于其对“用户视角”的持续关注。作者似乎始终在提醒读者,我们讨论的终极目标是为真实世界中的个体提供安全和便利,而不是为了算法的优雅而服务。在关于隐私保护和数据伦理的讨论部分,作者的笔触显得尤为审慎和深刻。他没有采取那种非黑即白的立场,而是详细梳理了不同技术路径在合法合规性、用户知情权和潜在滥用风险之间的微妙平衡。他用一系列精巧的类比,将复杂的法律和伦理困境,转化成了易于理解的决策模型。例如,他分析了“默认接受”机制在身份验证流程中的心理学影响,这已经超越了纯粹的技术范畴,触及了社会工程学的核心。对我来说,这种对“为什么做”的深刻反思,比“怎么做”的技术细节更为重要。读完这些章节,我清晰地意识到,在这个领域里,技术能力必须与道德责任感并驾齐驱,否则任何精妙的算法都可能带来灾难性的社会后果。这本书成功地将一本技术专著,提升到了社会责任教育的高度。

评分我不得不提一下这本书在处理新兴技术融合方面的超前性。很多同类书籍往往滞后于行业发展,停留在几年前的技术基准上,但这本书明显是基于对未来趋势的深刻预判而撰写的。它不仅仅满足于介绍现有的成熟技术,更花了大篇幅去探讨那些尚处于实验室阶段,但极具颠覆性潜力的研究方向。比如,我对其中关于“活体检测”与“对抗性攻击”的章节印象最为深刻。作者没有简单地罗列几项已知的攻击手段,而是深入分析了这些攻击背后的底层数学原理和模型漏洞,并据此提出了更具前瞻性的防御策略。这种“攻防一体”的视角,使得整本书的知识结构变得异常立体和坚固。阅读这些内容时,我感觉自己像是在参与一场高级别的智库会议,而不是在单纯地学习知识。更令人惊喜的是,书中对跨学科交叉点的关注,比如与量子计算在加密存储方面的潜在结合,这些讨论虽然还略显理论化,但无疑为读者指明了未来几年内最有价值的研究方向。这本书的价值,很大程度上在于它能帮助读者构建一个“面向未来的知识框架”。

评分从工具书的角度来看,这本书的实用性堪称典范,但它的出色之处远不止于此。它在讨论每一个技术模块时,都非常强调“工程实现的可行性”和“成本效益分析”。这对于我们这些需要将理论转化为实际产品的工程师来说,简直是雪中送炭。作者非常坦诚地指出了许多学术论文中被刻意忽略的工程细节问题,比如不同硬件平台下的性能差异、内存占用率的实时估算,以及在资源受限环境下如何进行模型裁剪和优化。他甚至用了一个章节专门来对比不同编程语言在处理大规模特征向量时的性能瓶颈,这绝对是教科书上看不到的内容。我尤其欣赏作者在介绍某一算法时,会附带一个“局限性回顾”环节,坦诚地告诉读者:这个方法在什么场景下会失效,以及背后的硬件或软件约束是什么。这种极度务实的态度,让读者在学习新技术的同时,也培养了一种审慎的、基于现实约束的工程师思维。这本书读完后,我感觉自己不仅知识量增加了,更重要的是,我思考工程问题的方式也得到了质的提升。

评分这本书的装帧设计实在是太引人注目了,那种略带磨砂质感的封面,配上烫金的书名,拿在手里就有一种沉甸甸的专业感。我记得当时是在一家独立书店偶然翻到的,一开始只是被它的视觉效果吸引,但当我翻开内页,被那种清晰的排版和大量的图示所折服。作者在引言部分就展现了他对该领域深厚的理论功底,他并没有急于抛出复杂的算法,而是花了大量篇幅去构建一个清晰的历史脉络和理论基础。尤其值得称赞的是,他对不同分类系统的比较分析,那种深入骨髓的洞察力,让我对原本模糊的边界有了全新的认识。例如,他对非接触式识别技术与接触式技术的优劣势分析,不仅仅停留在技术指标层面,更结合了实际应用场景中用户体验的细微差异进行了阐述,这种人文关怀和工程技术的完美结合,在同类著作中是极为罕见的。我特别喜欢其中关于早期密码学与现代生物特征识别技术的交汇点探讨,作者用非常生动的语言描述了人类在寻求身份验证可靠性过程中所经历的哲学思辨,读起来丝毫没有枯燥的技术手册感,更像是一场智力上的探险。可以说,仅仅是阅读前几章,我就确信这不是一本应付了事的教材,而是一部凝聚了作者多年心血的学术精品。

评分 评分 评分 评分 评分相关图书

本站所有内容均为互联网搜索引擎提供的公开搜索信息,本站不存储任何数据与内容,任何内容与数据均与本站无关,如有需要请联系相关搜索引擎包括但不限于百度,google,bing,sogou 等

© 2026 book.wenda123.org All Rights Reserved. 图书目录大全 版权所有