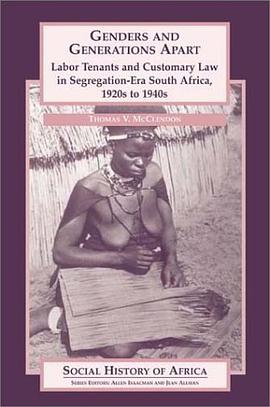

具体描述

作者简介

目录信息

读后感

评分

评分

评分

评分

用户评价

这本书的封面设计着实吸引人,那种深邃的蓝色调配上抽象的几何线条,立刻让人联想到高精尖的科技与错综复杂的国际关系,读完后我发现,作者的笔触果然没有辜负这份视觉上的承诺。整本书的叙事节奏把握得相当精准,尤其是在探讨新兴技术对全球稳定性的冲击时,作者并没有陷入纯粹的技术术语的泥潭,而是巧妙地将复杂的概念转化为读者可以理解的逻辑推演。比如,在讨论人工智能在情报收集中的应用时,那种对潜在伦理困境的深刻剖析,简直让人脊背发凉,仿佛看到了未来战场上,决策权正在悄然转移。书中引用的案例,无论是历史上的重大安全事件,还是近些年发生的网络攻击风波,都被梳理得井井有条,形成了一张密不透风的论证网络,让人不得不佩服作者在跨学科研究上的功力。唯一稍感遗憾的是,在某些宏观地缘政治的分析上,或许可以再多加入一些非西方视角的深度解读,但总体来说,这是一部令人耳目一新的佳作,它成功地架起了一座连接科学前沿与现实安全困境的坚实桥梁,是值得所有关注未来趋势的人细细品读的案头必备。

评分我尤其欣赏作者在处理“合作与竞争”这个永恒主题时所展现出的微妙平衡感。在探讨全球性威胁(比如气候变化引发的资源冲突,或者流行病学监测的国际合作)时,作者没有简单地倡导乌托邦式的全球治理,而是非常务实地指出了技术能力差距如何加剧了国家间的不信任,从而使得必要的合作变得异常艰难。这种对现实政治的清醒认知,使得全书的论述避免了空泛的理想主义色彩。书中的某些分析,特别是关于量子计算对现有加密体系颠覆性的影响,其细节之详尽,足以让非专业读者也对这场即将到来的“密码战争”产生切实的忧虑。这本书的行文流畅而有力,仿佛一位经验丰富的领航员,正指引我们穿越一场前所未有的技术风暴。它不仅仅是在描述一个正在到来的未来,更是在为我们准备应对这场风暴所需的思维工具和战略远见。这是一部具有深刻预见性和极高现实指导意义的重量级著作。

评分作为一名长期关注国际关系动态的业余爱好者,我发现这本书在处理“技术奇点”与“现有国际法”之间的张力时,达到了一个非常成熟的平衡点。作者并未采取那种耸人听闻的末世论调,而是以一种冷静、近乎学术的口吻,描绘了现有国际治理体系面对指数级技术进步时的“结构性滞后”。这种不偏不倚的态度,让论述更具说服力。书中对生物技术扩散风险的探讨,尤其让我印象深刻,它不仅仅停留在“滥用”的层面,更深入到了“意外后果”的可能性,这种对未知风险的审慎预估,体现了作者极高的专业素养。阅读过程中,我一直在思考,作者提出的那些“前瞻性监管”框架是否能在现实政治的僵局中找到立足之地。全书的语言风格严谨中带着一股知识分子的锐气,少有华丽辞藻的堆砌,更多的是依靠精准的概念定义和无可辩驳的例证来支撑论点。读完后,我感觉自己对“安全”的理解被彻底重塑了,它不再仅仅是军事或国土的范畴,而是一种建立在对未来技术演进深刻洞察基础上的“系统韧性”。

评分说实话,刚翻开这本书的时候,我还有些疑虑,毕竟“科学”与“安全”这两个词汇的结合点往往非常理论化,很容易写得枯燥乏味。然而,这本书的作者展现出一种罕见的、近乎“讲故事”的能力,让原本严肃的议题变得生动起来。我特别欣赏作者处理信息流和数据主权那几个章节的方式。他没有简单地罗列数据泄露事件,而是构建了一个关于“信息殖民”的全新框架,这个视角相当犀利,仿佛为我们揭示了在数字化时代下,新的权力博弈正在如何悄无声息地展开。文字的密度非常高,每一页都塞满了精炼的观点和引人深思的论据,我不得不放慢速度,常常需要停下来,在书页的空白处写下自己的批注和疑问。这本书的结构就像一个精密的仪器,层层递进,从基础的科学原理剖析,到国家层面的战略应对,再到个体公民面临的隐私挑战,逻辑链条清晰得让人称快。它不是一本提供标准答案的教科书,而更像是一剂强效的“思想兴奋剂”,迫使读者跳出舒适区,重新审视我们习以为常的现代生活秩序。

评分这本书最让我感到震撼的地方,在于它对“速度”这个核心变量的捕捉。在传统安全理论中,反应时间是一个关键要素,但作者有力地论证了,在21世纪,许多安全威胁的形成速度已经超越了人类机构的决策和响应极限。这种时间上的不对称性,是理解当前安全困境的关键钥匙。作者在描述网络空间冲突的场景时,那种画面感极强,仿佛能听到数据包在光缆中以难以置信的速度穿梭,而人类的反应却像蜗牛爬行。这种对比手法运用得非常高明,一下子就凸显了问题的紧迫性。这本书的学术底蕴毋庸置疑,但其可读性也出奇地高,这得益于作者对复杂概念的拆解和重构能力。每一章的结尾似乎都在向读者抛出一个新的、更难回答的问题,让人忍不住想立刻翻到下一页寻找线索。它不是一本用来快速消化的读物,更像是一份需要反复研磨的智力地图,引领你在充满不确定性的技术迷宫中找到方向感。

评分 评分 评分 评分 评分相关图书

本站所有内容均为互联网搜索引擎提供的公开搜索信息,本站不存储任何数据与内容,任何内容与数据均与本站无关,如有需要请联系相关搜索引擎包括但不限于百度,google,bing,sogou 等

© 2026 book.wenda123.org All Rights Reserved. 图书目录大全 版权所有