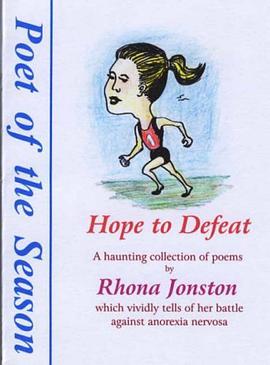

具体描述

《数字时代的密码学与安全协议设计》 书籍简介 本书深入探讨了现代信息安全体系的基石——密码学理论及其在复杂网络环境中的实际应用与协议设计。在数字化浪潮席卷全球的今天,数据安全已不再是一个可选项,而是维持社会运转和商业信誉的刚性需求。本书旨在为读者提供一个全面、深入且具有实践指导意义的知识体系,帮助他们理解并掌握构建安全通信与存储系统的核心技术。 全书内容结构严谨,从基础的数学原理出发,逐步过渡到前沿的安全协议设计与实现,旨在培养读者从理论到实践的综合分析能力。 --- 第一部分:密码学理论基础与数学支撑 本部分是理解现代密码学的理论基石。我们摒弃了过于晦涩的纯数学推导,而是聚焦于那些对密码学应用至关重要的核心概念及其背后的直观逻辑。 第一章:信息论与安全性度量 本章首先回顾了香农(Shannon)的信息论基础,阐释了“信息”的本质及其熵(Entropy)在衡量信息不确定性中的核心作用。重点讨论了完美保密性(Perfect Secrecy)的理论极限,并引入了更实际的安全模型,如计算安全性和不可区分性。读者将了解到,在实际应用中,我们追求的并非绝对安全,而是计算上不可破解的安全性。此外,本章详细解析了密钥的随机性要求、密钥长度的确定标准,以及如何量化评估一个密码系统的脆弱程度。 第二章:经典密码体制回顾与局限性 为了更好地理解现代密码学的进步,本章首先简要回顾了替代和换位密码(如凯撒密码、维吉尼亚密码)。随后,重点分析了DES (Data Encryption Standard) 的结构,包括其Feistel网络、S盒(Substitution Box)的设计哲学及其安全性分析。通过分析DES在密钥长度和并行处理方面的局限性,自然引出了对更强大分组密码的需求。本章强调了对经典密码的“知其然,更要知其所以然”的理解,这是理解密码学迭代发展的前提。 第三章:有限域与代数结构 密码学算法的运行依赖于高度结构化的数学环境。本章深入探讨了有限域(Galois Fields, GF(p) 和 GF($2^m$))的代数特性,这些特性是设计高效且安全的对称密码(如AES)和椭圆曲线密码(ECC)的数学基础。我们将详细讲解多项式运算、模逆元的计算方法,以及有限域上的离散对数问题(DLP)的背景,为后续的公钥密码学打下坚实的基础。 --- 第二部分:对称加密与分组密码设计 本部分聚焦于速度快、效率高的对称加密算法,它们是数据加密和完整性保护的主力军。 第四章:AES(Rijndael)算法的深度解析 本章将AES作为现代对称密码的典范进行全面剖析。内容涵盖了AES的结构、轮函数的设计、字节替代(SubBytes,基于S盒的非线性变换)、行移位(ShiftRows)和列混淆(MixColumns)操作的具体数学实现。特别强调了MixColumns操作在实现扩散(Diffusion)特性上的关键作用。此外,本章还会讨论密钥扩展(Key Expansion)的算法细节,以及如何根据不同的安全需求选择128位、192位或256位密钥长度。 第五章:分组密码的操作模式(Modes of Operation) 分组密码本身只加密固定大小的数据块,要处理任意长度的消息,必须依赖操作模式。本章详细对比分析了主流的五种操作模式: ECB (Electronic Codebook): 及其在模式识别上的安全缺陷。 CBC (Cipher Block Chaining): 随机化与初始化向量(IV)的重要性。 CFB (Cipher Feedback) 和 OFB (Output Feedback): 它们如何将分组密码转化为自同步流密码或同步流密码。 GCM (Galois/Counter Mode): 重点解析其如何高效地集成认证加密(Authenticated Encryption),实现加密和数据完整性校验的统一。 --- 第三部分:公钥密码学与数字签名 本部分转向依赖复杂数学难题的非对称加密体系,这是安全通信的基础设施。 第六章:RSA算法与大数因子分解难题 本章系统性地介绍RSA算法的原理,包括欧拉定理、模幂运算的性质以及公私钥的生成过程。重点分析了模幂运算的优化技术,如中国剩余定理(CRT)在私钥解密过程中的加速应用。同时,我们将探讨针对RSA的攻击面,包括小指数攻击、时间攻击,以及素数生成器的质量对整个系统安全性的决定性影响。 第七章:椭圆曲线密码学(ECC) ECC被认为是未来移动和资源受限环境下的主流技术。本章详细讲解了椭圆曲线在有限域上的定义、点加法和点乘法的几何与代数解释。核心聚焦于椭圆曲线离散对数问题(ECDLP)的计算难度。本章还将介绍常用的ECC标准(如NIST P曲线和Curve25519),并分析其与RSA相比在密钥长度与计算效率上的显著优势。 第八章:数字签名算法(DSA与ECDSA) 数字签名是确保数据来源可信和内容不可篡改的关键技术。本章深入分析了DSA(Digital Signature Algorithm)和基于椭圆曲线的ECDSA的生成和验证流程。强调了随机数生成器(Nonce, $k$值)在签名过程中的极端重要性,任何对$k$值的泄露都可能导致私钥的完全泄露。本章还讨论了基于哈希的签名方案(如Lamport和Winternitz)的适用场景。 --- 第四部分:安全协议设计与应用实践 本部分将理论知识应用于实际的网络通信场景,重点介绍主流安全协议的内部机制。 第九章:哈希函数与消息认证码(MAC) 本章深入探讨哈希函数的抗碰撞性、原像攻击抵抗性等核心安全属性。详细解析了SHA-2/SHA-3 (Keccak)的内部结构,特别是Keccak的“海绵结构”设计思想。随后,重点介绍如何利用哈希构造HMAC(基于哈希的消息认证码),确保消息在传输过程中未被篡改,并讨论了如何在不知道密钥的情况下,伪造HMAC的难度。 第十章:TLS/SSL 协议的现代演进 本章是全书的实践高潮。我们将解构TLS 1.3的握手过程: 1. 密钥交换(Key Exchange): 重点分析基于Diffie-Hellman (DH) 或 ECDH 的前向保密(Forward Secrecy)机制是如何实现的,即如何确保即使长期私钥泄露,历史会话记录依然安全。 2. 身份验证: 服务器证书的验证链、X.509证书结构及其与公钥基础设施(PKI)的关系。 3. 加密套件的协商与应用: 介绍TLS 1.3中淘汰弱加密算法的趋势,以及如何使用AEAD模式(如AES-GCM)进行加密和认证。 第十一章:密钥管理、安全存储与后量子密码学前瞻 一个强大的密码算法如果密钥管理不当,则形同虚设。本章探讨了密钥生命周期管理(生成、分发、存储、轮换、销毁)的最佳实践。讨论了硬件安全模块(HSM)的作用。最后,展望了后量子密码学(PQC)的挑战,介绍了基于格(Lattice)和基于编码(Code-based)的抗量子算法的初步概念,为读者指明未来的研究方向。 本书特点: 深度与广度兼顾: 理论推导严谨,同时配有大量的实际应用案例和协议流程图。 面向工程实现: 侧重于算法的结构化理解,方便读者将其转化为可部署的代码模块。 强调安全哲学: 不仅教授“如何实现”,更解释“为何要如此实现”,培养批判性的安全思维。 目标读者: 网络工程师、信息安全架构师、密码学专业学生、软件开发人员以及所有对保障数字信息安全感兴趣的专业人士。本书假设读者具备扎实的离散数学和基础编程知识。

作者简介

目录信息

读后感

评分

评分

评分

评分

评分

用户评价

评分

评分

评分

评分

评分

相关图书

本站所有内容均为互联网搜索引擎提供的公开搜索信息,本站不存储任何数据与内容,任何内容与数据均与本站无关,如有需要请联系相关搜索引擎包括但不限于百度,google,bing,sogou 等

© 2026 book.wenda123.org All Rights Reserved. 图书目录大全 版权所有