具体描述

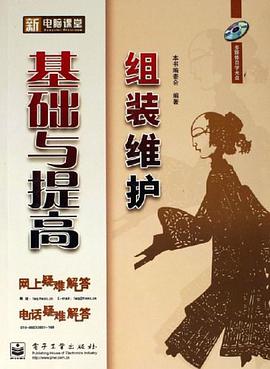

信息化时代已经来临,不懂电脑,寸步难行!你想从一名完全不懂电脑的“菜鸟”迅速升级为能够熟练操作电脑的“高人”吗?快来报名参加我们的“电脑魔法学校”吧! 从零开始、由浅入深,不用担心没有基础!实例丰富、图文并茂,轻松理解并全面掌握!技巧、提示、魔法师点拨,犹如大师亲临指导!这就是《电脑报》精品图书--电脑魔法学校!本丛书版式新颖、浅显易懂、注重适用性,文字讲解与图示紧密配合,在图中将操作步骤用特定的形式标注出来,对关键性的知识点进行说明,并配有生动活泼、可操作性强的小栏目。本书为系列之一,主要介绍电脑系统安装与重装知识。

好的,这是一本关于高级网络安全防御与渗透测试的专业书籍的简介,完全不涉及任何关于电脑系统安装或硬件组装的内容。 --- 数字堡垒:企业级安全架构设计与实战攻防 书籍简介 在这个数据即资产的时代,网络空间已成为全球商业、军事和基础设施的命脉。面对日益复杂和隐蔽的网络威胁,传统的“打地鼠”式修补已无法提供足够的保护。《数字堡垒:企业级安全架构设计与实战攻防》 是一本深度聚焦于现代企业网络安全纵深防御策略、前沿安全技术应用以及顶级渗透测试思维模型的实战指南。本书旨在为网络安全工程师、架构师、风险管理人员及有志于成为顶尖安全专家的技术人员,提供一套从战略规划到战术执行的全景式知识体系。 本书的核心理念是:安全不是一个产品,而是一个持续演进的、多层次的防御体系。 我们将引导读者超越基础防火墙和杀毒软件的范畴,深入理解攻击者思维,并构建能够抵御APT(高级持续性威胁)的弹性安全架构。 第一部分:现代企业安全蓝图的构建 本篇侧重于宏观安全策略的制定与合规性框架的建立,这是任何有效防御体系的基石。 第一章:安全治理与风险量化模型 深入解析ISO 27001、NIST CSF等主流安全框架,并探讨如何根据业务价值和风险敞口,建立可量化的安全成熟度模型(CMM/CMMI在安全领域的应用)。重点阐述了“以业务驱动的安全”的理念,指导读者如何将安全投入与业务连续性挂钩,而非仅仅满足合规检查。此外,详细介绍如何进行场景化的风险评估,包括对供应链安全和第三方服务商的尽职调查流程。 第二章:零信任架构(ZTA)的深度实践 零信任不再是一个口号,而是下一代网络架构的必然选择。本章详细剖析了ZTA的七大核心原则,并提供了从身份验证、微隔离到持续性授权的详细实施蓝图。内容涵盖如何利用PKI(公钥基础设施)、多因素认证(MFA)的增强形式(如FIDO2),以及上下文感知的访问控制策略的部署。我们将探讨如何将零信任模型无缝集成到混合云环境中,确保东西向流量的最小权限原则得到严格执行。 第三章:云原生安全:容器、Kubernetes与Serverless的防护 随着云迁移加速,容器化环境的安全挑战日益突出。本章专注于Kubernetes集群的深度安全加固,包括Pod安全策略(PSP/PSA)、网络策略的精细化配置、以及运行时安全监控(如Falco的应用)。对于Serverless架构,本书探讨了函数级权限的最小化,以及如何有效扫描和管理Function-as-a-Service(FaaS)中的依赖项漏洞。 第二部分:高级防御技术与威胁情报驱动 本篇深入技术细节,讲解如何利用前沿技术建立主动防御和快速响应能力。 第四章:威胁情报(TI)的生命周期管理 有效的防御依赖于对敌人意图的预判。本章详细介绍了威胁情报的收集、处理、分析和分发(CTI Lifecycle)。读者将学习如何整合开源情报(OSINT)、商业情报源(如MISP平台)以及内部事件数据,构建可操作的情报库。内容包括对IOCs(入侵指标)和TTPs(战术、技术与程序)的关联分析,以及如何将情报自动注入到SIEM和SOAR平台中实现自动化防御。 第五章:端点检测与响应(EDR)的优化部署与狩猎(Threat Hunting) EDR是现代安全运营的“眼睛”。本章不仅讲解了EDR的部署选型标准,更侧重于如何利用其收集到的遥测数据,进行主动的威胁狩猎。我们将介绍MITRE ATT&CK框架在狩猎活动中的应用,并提供针对特定攻击链(如横向移动、凭证窃取)的KQL/Splunk查询实例,教导读者如何从海量数据中发现“沉默的”威胁活动。 第六章:安全信息与事件管理(SIEM)与安全编排(SOAR)实战 本章聚焦于安全运营中心的效率提升。我们探讨了如何设计高效的日志采集策略(避免噪音),如何构建实用的关联规则集以减少误报。随后,深入介绍SOAR平台,通过具体案例演示如何自动化处理高频、低复杂度的安全告警(如钓鱼邮件处理、基础端口扫描的阻断),从而释放安全分析师的精力,专注于复杂的调查工作。 第三部分:攻击者视角下的渗透测试与红队演练 本篇旨在培养读者的“黑盒”思维,从攻击者的角度评估和验证防御体系的有效性。 第七章:高级侦察与社会工程学攻防 渗透测试的成功始于精妙的侦察。本章超越了基础的DNS枚举,深入探讨OSINT工具链(如Maltego、Shodan的深度挖掘),以及如何绕过现代的身份验证机制进行社会工程学攻击。特别讨论了针对特定人员的鱼叉式网络钓鱼(Spear-Phishing)的编码与投递技巧,以及如何通过合法的域名托管服务隐藏恶意负载。 第八章:内存取证与无文件攻击(Fileless Attacks)的深度剖析 现代攻击者极少在磁盘上留下痕迹。本章详细拆解了利用PowerShell、WMI、Cobalt Strike等工具进行的无文件攻击技术。读者将学习如何使用Volatiltiy框架进行内存镜像的捕获、分析和恶意代码的提取,以及如何设置内存保护机制(如Kernel Patch Protection)的绕过与防御。 第九章:横向移动技术与权限维持的实践 成功进入网络只是第一步。本章专注于讲解横向移动的常见路径:Kerberos攻击(如Golden Ticket/Silver Ticket)、NTLM中继攻击(Relaying)及其防御(如SMB Signing的强制实施)。此外,探讨了如何利用合法的系统工具(Living Off the Land Binaries, LOLBins)建立隐蔽的持久化后门,以及如何通过异常进程行为分析来检测这些行为。 第十章:漏洞利用链的构造与模糊测试(Fuzzing) 本书的最高级章节之一,聚焦于零日漏洞的发现潜力。本章讲解了如何使用现代模糊测试工具(如AFL++或LibFuzzer)对定制化应用或开源协议栈进行压力测试。内容涵盖二进制漏洞分析的基础知识,如ROP链的构造原理,以及如何为复杂的应用层协议(如HTTP/2, gRPC)设计有效的输入变异策略。 --- 目标读者: 拥有至少三年信息技术经验,渴望转型为网络安全专家的工程师。 企业安全架构师、CISO办公室成员。 渗透测试人员、红队/蓝队成员,需要提升对新型防御体系的理解。 信息安全专业的在校高年级学生及研究人员。 本书特色: 战略与战术并重: 既提供高层治理框架,也包含底层技术调优的CLI命令。 聚焦前沿: 内容紧跟最新的MITRE ATT&CK更新、云原生安全标准和零信任发展方向。 实战案例驱动: 结合真实世界的安全事件,提供可复现的攻击与防御流程图。 通过阅读本书,您将不再是被动响应者,而是能够构建、测试并不断强化您组织数字堡垒的主动防御者。

作者简介

目录信息

读后感

评分

评分

评分

评分

评分

用户评价

评分

评分

评分

评分

评分

相关图书

本站所有内容均为互联网搜索引擎提供的公开搜索信息,本站不存储任何数据与内容,任何内容与数据均与本站无关,如有需要请联系相关搜索引擎包括但不限于百度,google,bing,sogou 等

© 2026 book.wenda123.org All Rights Reserved. 图书目录大全 版权所有