具体描述

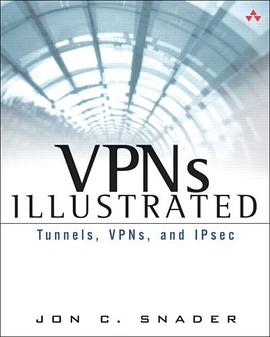

Virtual private networks (VPNs) based on the Internet instead of the traditional leased lines offer organizations of all sizes the promise of a low-cost, secure electronic network. However, using the Internet to carry sensitive information can present serious privacy and security problems. By explaining how VPNs actually work, networking expert Jon Snader shows software engineers and network administrators how to use tunneling, authentication, and encryption to create safe, effective VPNs for any environment. Using an example-driven approach, VPNs Illustrated explores how tunnels and VPNs function by observing their behavior "on the wire." By learning to read and interpret various network traces, such as those produced by tcpdump, readers will be able to better understand and troubleshoot VPN and network behavior. Specific topics covered include: * Block and stream symmetric ciphers, such as AES and RC4; and asymmetric ciphers, such as RSA and EIGamal * Message authentication codes, including HMACs * Tunneling technologies based on gtunnel * SSL protocol for building network-to-network VPNs * SSH protocols as drop-in replacements for telnet, ftp, and the BSD r-commands * Lightweight VPNs, including VTun, CIPE, tinc, and OpenVPN * IPsec, including its Authentication Header (AH) protocol, Encapsulating Security Payload (ESP), and IKE (the key management protocol) Packed with details, the text can be used as a handbook describing the functions of the protocols and the message formats that they use. Source code is available for download, and an appendix covers publicly available software that can be used to build tunnels and analyze traffic flow. VPNs Illustrated gives you the knowledge of tunneling and VPN technology you need to understand existing VPN implementations and successfully create your own.

作者简介

目录信息

读后感

评分

评分

评分

评分

用户评价

这本书的装帧设计非常引人注目,封面采用了一种低调而富有科技感的深蓝色调,配以简洁的白色线条勾勒出的网络拓扑图,让人在众多技术书籍中一眼就能注意到它的专业气质。拿到手里时,纸张的质感也令人愉悦,厚实且光滑,显然是印刷质量上乘的体现。内页的排版布局堪称典范,作者深谙技术文档的阅读之道,大段的代码示例被妥善地用不同颜色的高亮标记出来,极大地减轻了视觉疲劳。更值得称赞的是,书中对复杂概念的图示化处理,那些流程图和架构示意图不仅清晰准确,而且美学上也颇具匠心,即便是初次接触网络安全领域的人,也能通过这些视觉辅助材料迅速抓住核心要义。这种对细节的极致追求,从目录的逻辑编排到字体字号的选择,都透露出一种对读者体验的尊重,让人在翻阅过程中充满了期待,仿佛这不是一本枯燥的技术手册,而是一件精心打磨的艺术品。

评分这本书的行文风格极其注重实用性,完全没有那种高高在上、故弄玄虚的学术腔调。作者的语言简练、直接,充满了工程师的务实精神,每一个技术点都被拆解成了可操作的步骤和可验证的结果。例如,在讨论不同开源软件的配置实践时,书中不仅提供了详尽的命令行输入,还附带了预期的输出结果截图,这对于那些习惯于动手实践的学习者来说,简直是及时雨。我特别欣赏作者在阐述性能考量和安全权衡时所展现出的那种辩证思维。他从不宣称某一种技术是“绝对最优解”,而是会清晰地列出每种方案在不同负载、不同网络环境下可能出现的瓶颈和安全漏洞,并引导读者根据自身需求做出明智的选择。这种不偏不倚、注重实战的叙事方式,让这本书不仅仅停留在“是什么”的层面,更深入到了“如何做”和“为什么这样做”的层面,极大地提升了其作为案头工具书的价值。

评分初读这本书时,我最深刻的感受是作者在内容组织上的严谨与递进关系处理得无懈可击。它并非那种将所有知识点一股脑倾泻而出的“百科全书”式著作,而是像一位经验丰富的导师,循序渐进地引导读者进入深层领域。开篇对于基础网络协议的快速回顾非常到位,它没有花费过多的篇幅在读者已经熟知的TCP/IP基础之上,而是迅速将焦点转移到加密学在安全通信中的核心作用上。随后,对于不同隧道技术和加密算法的介绍,层次分明,每介绍一项新技术,都会紧接着提供至少一个实际应用场景的剖析,这种理论与实践紧密结合的叙述方式,极大地增强了知识的可吸收性。我发现自己完全不需要频繁地跳转查阅其他资料来辅助理解,因为作者似乎已经预判到了读者可能产生的疑问,并提前在随后的章节中给出了详尽的解答,这种预见性思维是许多技术书籍所欠缺的宝贵特质。

评分这本书最令我感到惊喜的是,它不仅仅是一本关于“技术如何运作”的说明书,更像是一本关于“如何构建健壮系统”的哲学指南。在最后的章节中,作者没有简单地总结前面介绍的技术,而是将视角拔高到合规性、审计追踪和长期维护策略层面。他深入探讨了在不断变化的法规环境和威胁模型下,安全基础设施如何保持韧性和可适应性。这种前瞻性的视角,对于任何需要对关键业务系统负责的IT专业人员都至关重要。书中对于“最小权限原则”在隧道管理中的实际应用,以及如何设计一套易于审计的密钥轮换机制的论述,体现了作者超越技术实现本身,关注系统生命周期的管理智慧。读完后,我感觉自己不仅学会了配置工具,更重要的是理解了构建一个长期稳定、安全可靠的远程接入体系背后的底层逻辑和设计原则,这使得这本书的价值远远超出了其物理页数所能衡量的范畴。

评分我尝试将这本书推荐给几位不同技术背景的同事,反馈都相当积极,这恰恰说明了它在受众覆盖面上的广度。对于那些刚刚从网络工程转向安全领域的新人来说,它提供了一个坚实且易于理解的入门路径,那些复杂的握手过程和协议交互,在作者的笔下变得如同搭积木一般清晰可见。而对于资深的系统架构师而言,书中关于高级路由策略、多点接入(MPLS)与安全融合的探讨,则提供了更深层次的思考维度,特别是关于大规模分布式架构下安全策略一致性的章节,启发了我对现有部署方案的重新审视。这种能够跨越初级和高级鸿沟的能力,绝非易事,它要求作者对技术栈的整体架构有深刻的洞察力,而不是仅仅停留在某一个特定工具的使用说明上。这本书成功地在深度和广度之间找到了一个近乎完美的平衡点。

评分 评分 评分 评分 评分相关图书

本站所有内容均为互联网搜索引擎提供的公开搜索信息,本站不存储任何数据与内容,任何内容与数据均与本站无关,如有需要请联系相关搜索引擎包括但不限于百度,google,bing,sogou 等

© 2026 book.wenda123.org All Rights Reserved. 图书目录大全 版权所有